O tym, jak OVH naraził mnie na kilka tysięcy złotych strat i kilka zarwanych nocy

To kolejny wpis z serii „O tym, jak…”. Tym razem chciałbym przedstawić wam moją historię z firmą OVH.com.

Od listopada 2011 dzierżawiłem serwer dedykowany z oferty Kimsufi.pl. Współpraca z firmą układała mi się bardzo dobrze, z serwerem nie było żadnych problemów, za wyjątkiem jednego, drobnego padu sieci w lutym, który trwał kilkanaście, może kilkadziesiąt minut. Usługi OVH polecałem wszystkim znajomym, którzy poszukiwali profesjonalnego i stabilnego rozwiązania. Teraz dałbym się za to pociąć.

Ale zacznijmy od początku…

12 maja br. na moim serwerze został wykryty „atak hakerski” (hack detection), serwer został zablokowany i uruchomiony w trybie rescue-pro, który umożliwia dostęp do danych na serwerze w przypadku wystąpienia np. jakiejś awarii.

W panelu znajdowała się następująca informacja:

Twój serwer uległ włamaniu 1 razy od dostarczenia.

Jest to pierwsze ostrzeżenie wysłane po wykryciu problemu z serwerem. Serwer został wyłączony i uruchomiony w trybie ‚Rescue’.

Zalecamy więc sprawdzenie logów na serwerze i usunięcie błędów w zabezpieczeniach będących przyczyną problemu.

Jeśli usunąłeś problem, możesz „kliknij tutaj” aby ponownie uruchomić serwer dedykowany.

Następnie będziesz mógł wyłączyć tryb ‚Netboot Rescue’ i zrestartować serwer.

Jeśli pomimo twojej interwencji problem ten powtórzy się, będziemy zmuszeni ponownie zablokować serwer bez możliwości odzyskania danych. Będziesz mógł wykonać reinstalację serwera.

Po wciśnięciu przycisku „Kliknij tutaj” komunikat znikł, ale serwer i tak nie chciał się uruchomić. Próba zmiany obrazu netboot kończyła się informacją, że zmiana jest niemożliwa.

Wysmarowałem maila do supportu:

Witam,

Dzisiaj o 18:20 mój serwer został zablokowany przez „Hack Detection”. Nie mogę nic zrobić z moim serwerem, netboot jest ustawiony na „rescuse-pro” i każda próba zmiany kończy się komunikatem „Stan serwera blokuje tą funkcję”.

Nie byłoby w tym nic dziwnego, gdyby nie to że blokada serwera to najprawdopodobniej false-positive ze strony waszych systemów, gdyż ani ja, ani mój znajomy który posiada u mnie konto WWW, nie wykonywaliśmy żadnych ataków na inne serwery.

Ponadto zaintrygowała mnie pewna informacja w panelu o takiej treści: „Jeśli pomimo twojej interwencji problem ten powtórzy się, będziemy zmuszeni ponownie zablokować serwer bez możliwości odzyskania danych. Będziesz mógł wykonać reinstalację serwera.”.

Czy to oznacza, że w przypadku wykrycia przez wasz system następnego false-positive, bezpowrotnie stracę dostęp do swoich, powtarzam: SWOICH danych? Jeżeli tak, to czy podobną taktykę stosujecie w swojej głównej ofercie na stronie ovh.pl? Czy da się temu w jakikolwiek sposób zapobiec?

Pozdrawiam i oczekuje na szybką odpowiedź.

Później zabrałem się za uważne przeglądanie logów… Cóż, rzeczywiście muszę przyznać, że jeden z moich znajomych próbował dokonać ataku… Jednak reakcja OVH była dość niefajna – zablokowali serwer bez żadnego ostrzeżenia, narażając mnie na łączne straty w wysokości grubo ponad 3 000 zł (zarobki z usług oferowanych na serwerze, rekompensaty dla klientów, koszta awaryjnej maszyny i stracony czas na przenoszenie danych na nią i jej konfiguracje). Kompletnie dyskwalifikuje to wykorzystywanie serwerów OVH do oferowania usług hostingowych pod swoim brandem. Bo co się stanie, jeżeli jeden z kilkuset klientów nagle będzie próbować bawić się „zuymi” skryptami?

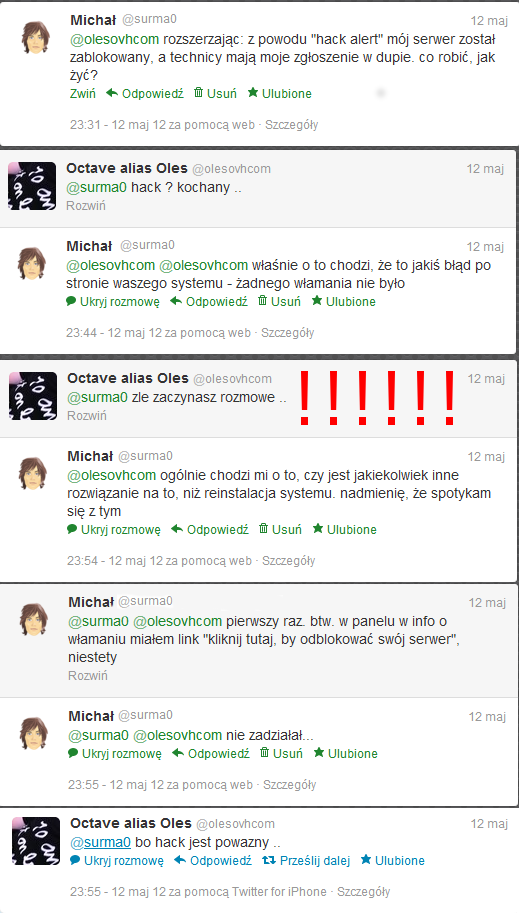

Powracając do tematu: wiedząc, że najprawdopodobniej nikt mi nie udzieli szybkiej pomocy, zwróciłem się o nią do Olesa, CEO OVH. Wcześniej chętnie udzielał mi (i właściwie nie tylko mi) odpowiedzi na pytania dotyczące oferty.

Pozwolę sobie zacytować post użytkownika juvenito z forum wht.pl:

webh.pl: Według mnie „hack detection” w OVH skreśla ich do jakiegokolwiek zastosowania ;-)

juvenito: Tak jak mówi Webh.pl, wtedy to użerasz się i nie stajesz się ich klientem a wrogiem.

Idealne podsumowanie.

Wypowiedzi nie są wyrwane kontekstu, to po prostu dziwny sposób grupowania wiadomości przez twittera.

Dalej przeszliśmy na priv, Oles poprosił mnie o adres IP serwera, później potwierdził atak. Gdy poprosiłem go o odblokowanie serwera, kontakt się urwał.

Zwróćcie uwagę na wręcz bezczelne odpowiedzi: „Źle zaczynasz rozmowę”, „Hack? Kochany”. Warto wspomnieć, że rodzice Olesa byli polakami, a więc najprawdopodobniej nie ma on zbyt dużych problemów z językiem polskim i można wykluczyć nieznajomość języka.

Dwa dni później otrzymałem odpowiedź od supportu OVH – wreszcie!

Witam,

Blokada została nałożona ponieważ z Pana serwera wychodził ruch UDP na port 80 innego adresu IP. Nie musiało to być wcale świadome działanie Pana czy Pana kolegi a mógł to być jakiś szkodliwy skrypt, który wykonywał taki atak.

Przykładowe logi z takiego ruchu z Pana serwera otrzymał Pan w zgłoszeniu awarii wraz z informacją o blokadzie.

Ma Pan w tej chwili dostęp do swojego serwera przez ftp. Powinien Pan sprawdzić w logach systemowych co powodowało taki ruch wychodzący i napisać do naszych administratorów w tym tickecie prośbę o odblokowanie maszyny i informacje co mogło być powodem tego problemu oraz co zamierzają Państwo zrobić aby zapobiec takim sytuacjom w przyszłości. Nasi administratorzy podejmą decyzję o odblokowaniu Państwa maszyny.

W przypadku gdy sytuacje takie będą się powtarzać to możemy zablokować serwer, ale dane będzie Pan mógł odzyskać również przez ftp ponieważ w tym trybie będzie Pan miał dostęp do tego serwera.

Dokładnie takie same zasady obowiązują również dla serwerów z oferty ovh.pl.

W skrócie: blablabla, jak będzie nam się chciało to ci odblokujemy, blablabla, klientów którzy zostawiają u nas kilka tysięcy złotych miesięcznie traktujemy tak samo, blablabla kupa.

Z takimi samymi problemami napotkali się inni klienci tej firmy. Nie będę jednak tego, gdyż to temat rzeka.

Dyskryminacja klientów tańszej oferty

Support OVH: @cue twoje zgłoszenie zostało rozpatrzone w ciągu kilku godzin, to normalny czas odpowiedzi na tego typu zgłoszenie, podobny czas odpowiedzi byłby w tygodniu.

@mikel twoje zgłoszenie także było rozpatrzone w podobnym czasie.

jedynie Kloda czekał do poniedziałku ponieważ to serwer Kimsufi.

Źródło: http://forum.ovh.pl/archive/index.php/t-15028.html

Oles, Oles…

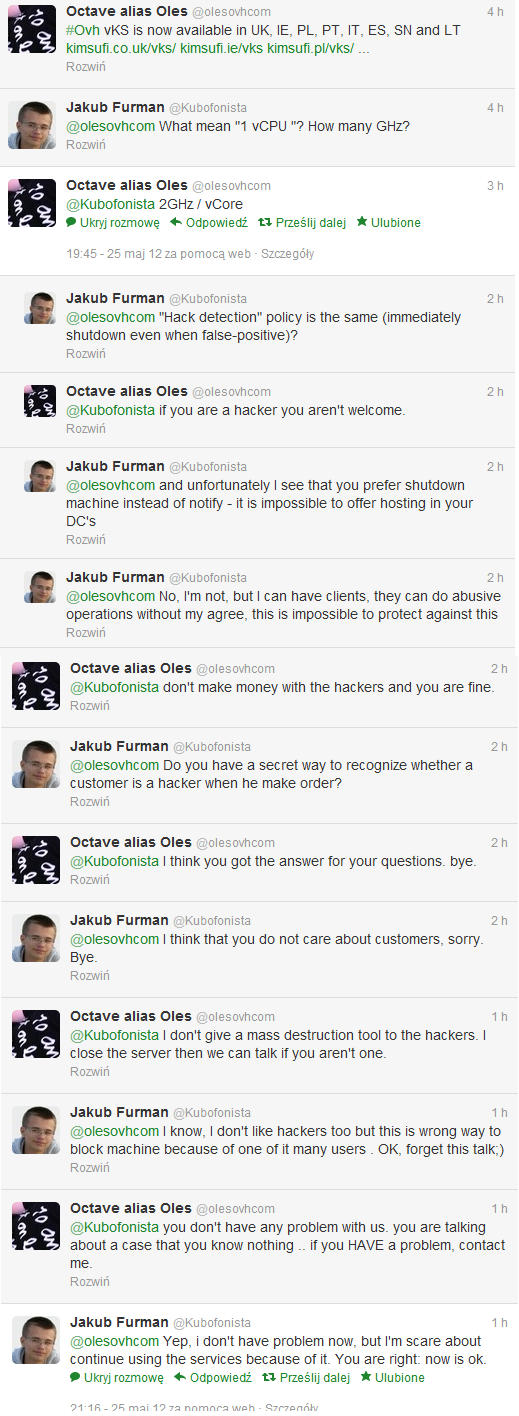

Powróćmy jeszcze do tematu właściciela firmy. Znajomy poruszył mój problem przy okazji, gdy Oles chwalił się wprowadzeniem do oferty Kimsufi serwerów VPS.

Dla zasady wstawiam tłumaczenie (najbardziej bezczelne odpowiedzi zostały wyróżnione na czerwono):

Oles: VKS są od teraz dostępne w (lista krajów)

Jakub: Co znaczy „1 vCPU”? Ile to GHz?

Oles: 2GHz / vCore

Jakub: Polityka blokowania serwerów w przypadku wykrycia ataku jest taka sama jak w serwerach dedykowanych? Bo niestety widzę, że blokujecie serwery bez wcześniejszego kontaktu z klientem. Przez to oferowanie usług hostingowych w waszym DC jest niemożliwe.

Oles: Jeżeli jesteś hakerem to nie jesteś mile widziany

Jakub: Nie, nie jestem hakerem, ale mogę mieć klientów, którzy mogą wykonać atak bez mojej wiedzy.

Oles: Nie rób interesów z hakerami, to będzie ok…

Jakub: Macie jakieś tajne sposoby na rozpoznanie (w trakcie składania zamówienia), czy klient jest hakerem czy nie?

Oles: Myślę, że uzyskałeś odpowiedzi na pytania, nara.

Jakub: Myślę, że nie dbasz o klientów, nara.

(i tu Oles trochę zszedł z tonu, ciekawe, prawda?)

Oles: Uniemożliwiamy wykonywanie ataków z naszych serwerów, ponieważ nasze serwery mogły by położyć niejeden inny serwer.

Jakub: Wiem, też nie lubię hakerów, ale uważam że nie powinniście blokować serwerów, bez wcześniejszego kontaktu z klientem. Ok, zapomnijmy o tej rozmowie

(tu Oles zorientował się, że jest poruszany mój temat)

Oles: Nie masz żadnych problemów ze swoim serwerem, poruszasz wątek o którym nic nie wiesz (sic!).

Jakub: Zgadza się, z moim serwerem wszystko w porządku, ale boje się dalej utrzymywać swoje usługi u was, właśnie z tego powodu.

Generalnie: Wystarczy wejść na http://forum.ovh.pl/, otworzyć w dowolny wątek i… czytać… ;]

Podsumowanie, czyli o co tyle szumu

Rzeczywiście – zawiniłem. Chodzi tu jednak o politykę OVH w przypadku wykrycia ataku. Przez nią straciłem ponad 3 000 złotych. Przykładem dla OVH może być Hetzner, który blokuje serwer tylko w przypadku „drastycznych” przypadków lub w przypadku braku odpowiedzi na maile klienta ws. ataku.

Pozwolę sobie jeszcze przekleić komentarz Jakuba Furmana, który idealnie trafia w sedno sprawy:

Ja od siebie dodam, że rozmowa nie była celowo sprowokowana do tego celu – zwyczajnie sam korzystam z ich usług i irytuje mnie takie podejście CEO. Tak jak wspomniałem, no zwyczajnie nie da się w ich DC świadczyć hostingu ani nawet udostępniać komuś konta. Wiadomo, nie przed wszystkim da się ochronić zanim atak nastąpi – czasem można zadziałać jedynie po ataku i usunąć użytkownika. Tutaj właśnie rola DC powinna ograniczać się do powiadomienia, prośby o stanowisko/zobowiązanie, nie powinno być tak, że najpierw blokada, potem się tłumacz i 3 dni offline przy okazji – tak jak mówiłem, mając dużo kont wyleci cały dedyk za przewinienie usera, gdzie spokojnie sam właściciel dedyka mógłby go wywalić – ale po co, lepiej całą maszyne.

Korzystam z ich usług i ta sytuacja mnie wystraszyła, tym bardziej, że to ich normalna polityka, wystarczy poczytać na ich forum czy też forum Kimsufi – maszyny lecą nawet za udostępniony przypadkiem zawirusowany .exe po HTTP czy dziurawego WordPressa…